こんにちは、菱沼です。

突然ですが、運営しているWebサイトがサイバー攻撃に遭った場合の対策はされていますか?

今回取り上げる事例では、サイトの性質上、サイバー攻撃による改ざんやシステムダウンを必ず避けなくてはならないと考えた団体のお話です。同サイトの管理者は複数のサイトを運営しており、過去にその内のひとつがDDos攻撃を受けたことがあるそうです。その際、サーバを落とすことなく問題なく運営できたと言います。なぜサイトを落とすことがなかったのでしょうか?

まずは直近で起きたサイバー攻撃の事例や、手口の種類、事例で出てくるDDos攻撃の統計をまとめつつ、その理由をご紹介します。

■サイバー攻撃の手口

さて、Webサイトにおけるサイバー攻撃。ひとくちにサイバー攻撃と言ってもその手口はたくさんありますし、被害内容で言えば改ざんや情報漏洩、不正ログイン、サーバダウンなどがあげられます。そして、それぞれの被害規模も大小さまざまです。

というわけで、まずはサイバー攻撃の手口はどういったものがあるのか、Web担当者なら一度は耳にしたことがあるだろうものを上げてみます。

- SQLインジェクション攻撃

- OSコマンドインジェクション攻撃

- LDAPインジェクション攻撃

- DoS/DDoS攻撃

- クロスサイトスクリプティング攻撃

- ディレクトリ・トラバーサル攻撃

- ドライブバイダウンロード攻撃

- ゼロデイ攻撃

- パスワードリスト攻撃

- ブルートフォースアタック(総当たり攻撃)

※それぞれの攻撃の詳細はこのリストをお借りした以下URLよりご確認いただけます。ご興味のある方はご確認ください。

(引用:CyberSecurity TIMES|サイバー攻撃の種類とWebセキュリティ)

サイバー攻撃による事件が起きた場合、どの手法を利用した被害だったのかが公開されることはほとんどないと思います。なぜ公開されないのかと言えば、二次被害を起こさないためだと考えられます。

■最近あったサイバー攻撃

では直近で何か事件が起きていないかを探してみたところ、次の記事が見つかりました。

- サンフランシスコ空港のウェブサイトがサイバー攻撃の標的に(Tech Crunch)

この事件では、webサイトに悪意のあるコードが挿入されており、ユーザーのID/PWが盗まれた可能性があるとされています。具体的な被害者数は公開されていませんが、同じ航空会社で同様の事件が発生した際には、顧客38万人クレジットカード記録が盗まれたと同記事に書かれています。

約122万人分のIDや、暗号化されたパスワードの文字列などが閲覧された疑いがあるとされています。4/5にサービス停止・調査、4/6 対応完了・再開、4/11に被害範囲の確定、4/13 情報公開・PW変更呼びかけ・サイト遅延、4/15 メンテナンス、4/18頃から遅延解消傾向という経緯が公式サイトで公開されています。

いずれもどの手法によるものかは明記されていませんでした。こうした情報漏洩の事件は数字的なインパクトが大きいことがあるため、人の記憶に残りやすいと思います。一方で、あまり記憶に残らない(私だけか?)けど、サービスの安定した提供を難しくさせる、運営泣かせな攻撃もあります。それがDDos攻撃です。

数年前、某大人気オンラインゲームがDDos攻撃の被害に遭い、一時サービスの提供に影響が出たという事件がありました。これはニュースにもなったので覚えている方も多いかもしれません。

今回ご紹介する事例の管理者が過去に経験したのはこのDDos攻撃によるものになります。

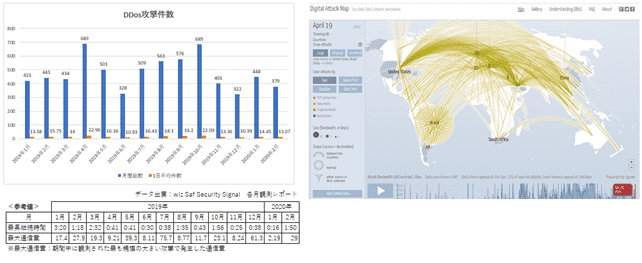

■データで見るDDos攻撃

次に紹介するグラフは、wiz Saf Security Signalが毎月公開している観測レポートをもとに作成したものです。このレポートのデータはIIJのマネージドセキュリティサービスやバックボーンで検出した脅威情報からの数値になります。同社の場合、ISPとしての立場になるため、非常に多くの被害を検知し、その規模も大きなものになっていると思います。

ちなみに右側はGoogleが提供している「Digital Attack Map」です。今、世界で起きているDDos攻撃をリアルタイムで確認することができるツールです。もう線が出すぎてようわからん状態です。とにかくたくさん。とりあえずDDos攻撃は毎日世界のどこかで起きてるぞーということはわかります。

でもDDos攻撃って、変な話ですがメリットってないよなと思うのです。だって、情報を盗難できたのならそれを売り払うなりして利益を得られると思うのですが、DDos攻撃って、せいぜい運営企業が安定したビジネスを継続できない、回線費用爆上がり、サイバー攻撃対策不足による企業への信頼感の低下くらいなのではないのか?喜ぶのは競合くらいか?と(いや被害に遭った企業はたまったもんじゃないわけですけど)。

やる理由を調べてみると、抗議やいやがらせ目的で行われることもあれば、攻撃を辞めさせたいならお金をおよこし!や、DDos攻撃に対応している隙に他の攻撃仕掛けたろ、ということもあるようです。

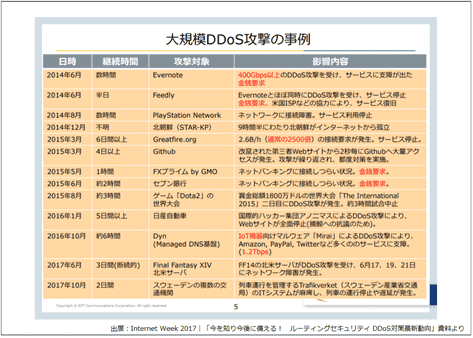

さてここで、Internet Week 2017の講演で使用された資料の一部、過去に発生した大規模なDDos攻撃の事例が一覧を見つけたのでご紹介します。これをみれば確かに金銭を要求されたものや抗議のためといったものが入っています。金銭要求された場合のその後を調べましたが、各社が支払いをして解決したという記述は見つけられず、インフラ側の変更をするなどして対処したものと考えられます。他の攻撃を仕掛けた例は見つけられませんでした。

■対処は?

例えば、定期的な脆弱性診断や改ざん検知、WAFやIPS/IDSの導入といった手段が挙げられます。また、DDos攻撃であれば、WAF以外に特定のIPや国からのアクセスを制限するといった手段もとることができるようです。詳しい対策はセキュリティの専門家に相談されることをお勧めします。ついでに残念ながら被害に遭ってしまった後の対処(対外的含む)の仕方についても考えておきたいところ。

さて、今回ご紹介する事例から言えば、KUSANAGIを導入していたことによって対処することができたようです。もともとKUSANAGIは、メディアなどの紹介によって、急激にアクセスが増加した場合にもストレスなくWebサイトを閲覧できるよう、Webサーバを効率的に稼働させられるような仕組みを保有しています。そのため、DDos攻撃による急激な高負荷にも耐えることができたとのことです。

冒頭のほうでも挙げたように、Webサイトを取り巻く脅威は様々ですし、新たな攻撃手法もどんどん生まれてきますので、インフラ環境やCMSを最新の状態に保つことは重要です。KUSANAGIは、導入時に最新のOS、ミドルウェアを利用し、常時SSL化などセキュリティ対策において必要なものが備わっています。最新の環境からスタートし、セキュリティアップデートの対応に不安があればお任せいただくことも可能です。

この事例ではパートナーであるパドラック社による自動復旧もあわさって、より安心安全な環境で運営されています。より詳しい事例は以下よりご参照ください。

■事例のご紹介

ヤマハネットワーク機器検定試験運営団体サイトとしてのセキュリティと集中アクセスへの対応、ホスティングサービスによる安心感

一般社団法人日本ネットワーク技術者協会

【課題】

- ヤマハネットワーク機器の検定試験を運営する団体ということもあり、アクセスが集中することが想定されていた。

- ヤマハネットワーク機器の検定試験を運営する団体のWebサイトであるため、セキュリティ上強固にする必要があった。

【効果】

- イベント開催時やニュース掲載時の集中アクセスにも問題なく対応できた。

- KUSANAGI自体の高いセキュリティに加え、パドラック社のSaaS for CMS KUSANAGIは万が一の際の自動復旧サービスや2世代までのデイリーバックアップ、技術支援もあり健全に運営できている。

【お客様コメント】

私が代表を務める別の試験団体のWebサイトがDDos攻撃を受けたことがあるのですが、そのWebサイトがKUSANAGI上に構築されていたことで、ハッキングを免れたことがあります。試験運営団体のWebサイトが改ざんされることは避けたいため、この団体のWebサイトもKUSANAGI上で構築しようと思っていました。